Überblick über die Funkanlagenrichtlinie (RED) 2014/53/EU

Wichtige Bestimmungen der RED

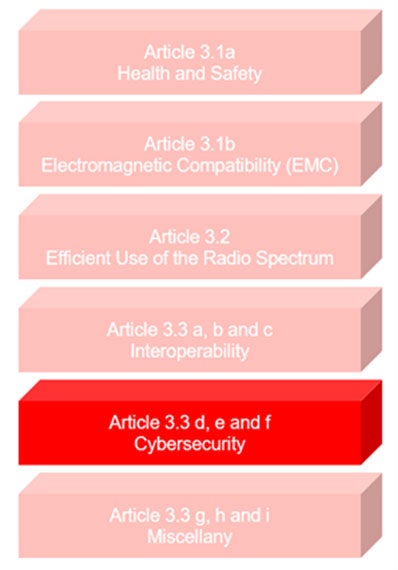

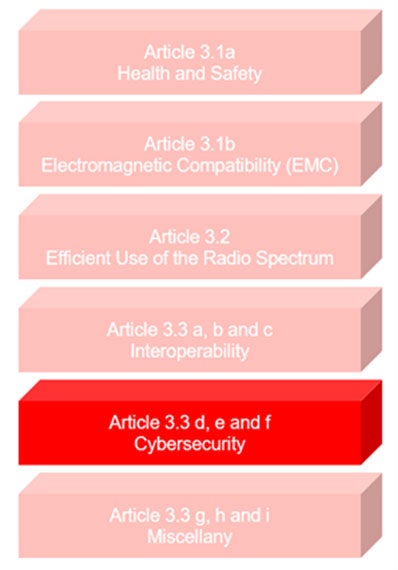

Die Funkanlagenrichtlinie 2014/53/EU (RED) der Europäischen Kommission (EK) schafft einen Rechtsrahmen für Funkanlagen und definiert wesentliche Anforderungen in den Bereichen Sicherheit und Gesundheit, elektromagnetische Verträglichkeit (EMV) sowie effektive Nutzung von Funkfrequenzen. In Artikel 3.3 der Richtlinie sind die Anforderungen an Funkanlagen bestimmter Kategorien festgelegt. Diese reichen von gemeinsamen Schnittstellen bis hin zur Cybersicherheit.

Zeitrahmen für die Umsetzung der Konformität

Am 12. Januar 2022 veröffentlichte das Amtsblatt der Europäischen Union die delegierte Verordnung (EU) 2022/30, mit der die Einhaltung der in Artikel 3.3 (d), (e) und (f) der RED festgelegten Anforderungen durchgesetzt wird. Mit der Verordnung sollen Netzwerksicherheit, Schutz personenbezogener Daten, Privatsphäre sowie Schutz vor Betrug für alle auf dem EU-Markt erhältlichen Funkgeräte gewährleistet werden (siehe Abbildung). Die Verordnung trat am 1. Februar 2022 in Kraft und muss ab dem 1. August 2025 verbindlich für betroffene Funkanlagen umgesetzt werden; Geräteherstellern wird also eine Übergangsfrist von 42 Monaten eingeräumt.

Detaillierte Analyse der Cybersicherheitsanforderungen gemäß Artikel 3.3 der RED

RED Artikel 3.3 Cybersicherheit

Netzwerkschutz gemäß Artikel 3.3 (d)

Durch die in Artikel 3.3 (d) aufgeführten Anforderungen soll der Netzwerkschutz verbessert werden. Demnach müssen Gerätehersteller Funktionen integrieren, die eine Beeinträchtigung von Kommunikationsnetzen verhindern und die Funktionsfähigkeit der Geräte gewährleisten.

Personenbezogene Daten und Privatsphäre gemäß Artikel 3.3 (e)

Artikel 3.3 (e) stärkt den Schutz personenbezogener Daten und der Privatsphäre. Demnach sind Gerätehersteller beispielsweise dazu verpflichtet, Maßnahmen zu ergreifen, um den unbefugten Zugriff auf oder die unbefugte Übermittlung personenbezogener Daten von Verbrauchern zu verhindern.

Maßnahmen zum Schutz vor Betrug gemäß Artikel 3.3 (f)

Funkanlagen müssen gemäß Artikel 3.3 (f) bestimmte Funktionen zum Schutz vor Betrug unterstützen. Gerätehersteller müssen demnach Funktionen wie eine verbesserte Benutzerauthentifizierung integrieren, um das Risiko von Betrug bei elektronischen Zahlungen und Überweisungen zu minimieren.

Umfang und Auswirkungen der RED-Anforderungen an die Cybersicherheit

Geräte im Geltungsbereich der neuen Verordnung

Die neue Verordnung gilt für Geräte, die direkt oder über andere Anlagen mit dem Internet kommunizieren können. Auch Funkanlagen, die sensible personenbezogene Daten offenlegen können, fallen in den Geltungsbereich. Dazu gehören beispielsweise:

- Mobiltelefone, Tablets und Laptops

- Funkgesteuerte Spielzeuge und Sicherheitsausstattung für Kinder, wie Babyphone

- Tragbare Geräte wie Smartwatches und Fitness-Tracker

- Drahtlose Produkte für Energiewirtschaft und Industrie, wie EV-Ladegeräte, Energiezähler, drahtlose Industriesensoren, industrielle IoT-Edge-Computer und Automatisierungssteuerungen, industrielle Router und Antennen sowie intelligente Motoren.

Artikel 3.3 (d) gilt für Geräte im Zusammenhang mit dem Netzwerkschutz. Artikel 3.3 (e) gilt für Funkanlagen, die personenbezogene Daten, Verkehrsdaten oder Standortdaten verarbeiten. Detaillierte Definitionen dieser Daten finden sich in Artikel 4 (1) und 4 (2) der EU-Verordnung 2016/679 sowie in Artikel 2 (b) und (c) der Richtlinie 2002/58/EG.

Artikel 3.3 (f) gilt für Funkanlagen, mit denen der Inhaber oder Nutzer Geld, Geldwerte oder virtuelles Geld im Sinne von Artikel 2 (d) der EU-Richtlinie 2019/713 übertragen kann. Cybersicherheitsmaßnahmen sollten neue Kriminalitätstrends im Bereich elektronischer Zahlungen berücksichtigen, wie etwa Kryptojacking, Ransomware, NFC-Betrug und Manipulationen bei der biometrischen Authentifizierung.

Ausnahmen und Sonderregelungen

Geräte, die bereits den EG-Verordnungen 2019/21446 (Typgenehmigung von Kraftfahrzeugen), 2018/11397 (Zivilluftfahrt) oder der Richtlinie 2019/520 (elektronische Mautsysteme) unterliegen und vergleichbare Sicherheitsanforderungen erfüllen, fallen nicht unter die neuen Artikel 3.3 (e) und (f), müssen jedoch die Anforderungen des Artikels 3.3 (d) erfüllen.

Überblick über die EN-18031-Normenreihe und die Rolle von UL Solutions bei der Sicherstellung der RED-Konformität

Im August 2022 hat die Europäische Kommission der Europäischen Normungsorganisation (ESO) CEN/CENELEC einen Normungsauftrag erteilt. Diese hat daraufhin mit der Arbeit an den harmonisierten Normen begonnen. UL Solutions hat den ersten Entwurf der vorgeschlagenen Norm geprüft und mehrere Kommentare zur Verbesserung des Dokuments eingereicht.

Die harmonisierten Normen der Normenreihe EN 18031 wurden am 14. August 2024 offiziell herausgegeben. Die offizielle Veröffentlichung erfolgte ebenfalls im August 2024.

EN 18031 besteht aus drei Teilen: EN 18031-1, EN 18031-2 und EN 18031-3 und deckt jeweils Artikel 3.3 (d), (e) und (f) ab.

- EN 18031-1:2024 – Gemeinsame Sicherheitsanforderungen für Funkanlagen – Teil 1: Funkanlagen mit Internetanschluss

- EN 18031-2:2024 – Gemeinsame Sicherheitsanforderungen für Funkgeräte – Teil 2: Funkgeräte, die Daten verarbeiten, insbesondere internetfähige Funkgeräte, Kinderbetreuungsfunkgeräte, Spielzeugfunkgeräte und tragbare Funkgeräte

- EN 18031-3:2024 – Gemeinsame Sicherheitsanforderungen für Funkgeräte – Teil 3: Internetfähige Funkgeräte, die virtuelles Geld oder Geldwerte verarbeiten

Die Normreihe EN 18031 wurde am 28. Januar 2025 mit dem Durchführungsbeschluss 2025/138 mit Einschränkungen harmonisiert. Parallel dazu wurden von der GD GROW Leitfäden zur Unterstützung der Harmonisierung veröffentlicht.

Hersteller können die Normenreihe EN 18031 anwenden, ohne eine Benannte Stelle hinzuziehen zu müssen, sofern sie diese Normen vollständig erfüllen. Für alle anderen Normen, einschließlich PSA, EN 303 645, ISA/IEC 62443 usw., ist die Beteiligung einer Benannten Stelle weiterhin erforderlich.

Auch wenn Einschränkungen gelten, ist der Hersteller verpflichtet, sich an eine Benannte Stelle zu wenden, es sei denn, er hat die relevanten Normen EN 18031 vollständig angewendet und verstößt nicht gegen die „Einschränkungen“. Die Beteiligung einer Benannten Stelle ist unter diesen Umständen nicht erforderlich.

EN 18031-1:2024 (Funkanlagen mit Internetanschluss): Einschränkungen

- Die Abschnitte „Begründung“ und „Leitlinien“ garantieren keine Konformität*

- Nutzer können das Gerät ohne Passwortfestlegung bedienen

* Zur Erläuterung von Punkt eins dienen diese Abschnitte folgenden Zwecken:

- Begründung: Erläutert die Gründe für bestimmte Anforderungen und hilft Herstellern und Prüfern, die Notwendigkeit bestimmter Sicherheitsmaßnahmen zu verstehen.

- Leitlinien: Bieten zusätzliche Informationen zur Umsetzung oder Auslegung der Anforderungen und geben Herstellern praktische Ratschläge.

Zu beachten ist, dass diese Abschnitte zwar wertvoll für das Verständnis und die Umsetzung der Norm sind, jedoch keine Konformität mit den grundlegenden Anforderungen gemäß Artikel 3 (3) der Richtlinie 2014/53/EU voraussetzen. Das heißt, dass es nicht ausreicht, die Leitlinien zu befolgen oder die Begründung zu verstehen, um die Einhaltung der Cybersicherheitsanforderungen der RED nachzuweisen.

EN 18031-2:2024 (Funkgeräte, die Daten verarbeiten): Einschränkungen

- Die Abschnitte „Begründung“ und „Leitlinien“ garantieren keine Konformität*

- Nutzer können das Gerät ohne Passwortfestlegung bedienen

- Unzureichende Zugriffskontrollen für Eltern/Erziehungsberechtigte bei bestimmten Geräteklassen (d. h. es sind wirksame Zugriffskontrollen für Eltern/Erziehungsberechtigte bei den entsprechenden Geräteklassen umzusetzen).

EN 18031-3:2024 (Funkgeräte, die virtuelles Geld verarbeiten): Einschränkungen

- Die Abschnitte „Begründung“ und „Leitlinien“ garantieren keine Konformität*

- Nutzer können das Gerät ohne Passwortfestlegung bedienen

- Sofern keine Zugriffskontrolle durch Eltern oder Erziehungsberechtigte gewährleistet ist, ist die Beteiligung einer Benannten Stelle erforderlich

- Die in Abschnitt 6.3.2.4 festgelegten Standardbewertungskriterien sind nicht ausreichend. Im Haupttext wird in Absatz (8) erläutert: Abschnitt 6.3.2.4 der harmonisierten Norm EN 18031-3:2024 enthält Bewertungskriterien für sichere Updates. Es werden vier verschiedene Implementierungskategorien definiert, die auf digitalen Signaturen, sicheren Kommunikationsmechanismen, Zugriffskontrollmechanismen oder anderen Verfahren basieren. Für den Umgang mit Finanzwerten ist keiner dieser Methoden allein ausreichend. Es wird davon ausgegangen, dass die Bewertungskriterien die relevanten Authentifizierungsrisiken nicht angemessen berücksichtigen und somit die Einhaltung der grundlegenden Anforderung gemäß Artikel 3 (3) Unterabsatz 1 Buchstabe f der Richtlinie 2014/53/EU nicht gewährleisten können.

- Aus den „Leitlinien“: Hersteller von Produkten, die unter die harmonisierte Norm EN 18032-3:2024 fallen und für die Abschnitt 6.3.2.4 gilt, wird unabhängig von ihrem Produktdesign keine Konformitätsvermutung gewährt. Eine Konformitätsbewertung durch Dritte ist verpflichtend.

Die harmonisierten Normen EN 18031 unterstützen die grundlegenden Anforderungen gemäß Artikel 3.3 (d), (e) und (f) und enthalten technische Spezifikationen für die betreffenden Funkanlagen. Diese Spezifikationen umfassen Themen wie Netzwerkverkehrsüberwachung, Abwehr von Denial-of-Service-Angriffen, Authentifizierungs- und Zugriffskontrollmechanismen, Mechanismen für sichere Updates sowie die Reduzierung der Angriffsfläche. Die Spezifikationen befassen sich darüber hinaus mit Datensicherheit und Datenschutz, insbesondere mit dem Ziel, die unbeabsichtigte oder unbefugte Speicherung, Verarbeitung, den Zugriff, die Offenlegung, Zerstörung oder den Verlust von Daten zu verhindern. Nutzer haben außerdem die Möglichkeit, ihre auf einem Gerät gespeicherten personenbezogenen Daten vor der Entsorgung des Geräts einfach zu löschen, um eine Offenlegung ihrer Informationen zu verhindern.

UL Solutions als idealer Partner für Cybersicherheitskonformität nach RED

Experten in Cybersicherheit und Konformität

Die Funkanlagenrichtlinie betrifft Hersteller, die Funkanlagen für den Verkauf in der EU herstellen.

Sie sind für die Cybersicherheit der Geräte während des gesamten Lebenszyklus verantwortlich. UL Solutions unterstützt Sie mit Beratungsleistungen auf dem Weg zur RED-Konformität. Dabei identifizieren wir bestehende Lücken und helfen Ihnen mit individuellen Schulungen dabei, Ihre Ziele zu verwirklichen.

Umfassende Unterstützung von der Strategie bis zur Umsetzung

UL Solutions steht Ihnen in jeder Entwicklungsphase zur Seite. In der Anfangsphase unterstützen wir Sie dabei, Security-by-Design anzuwenden und Sicherheitsaspekte in Ihre Governance und Prozesse zu integrieren. Dafür stellen wir Ihnen von unseren Sicherheitsexperten geleitete Schulungen und Workshops zur Verfügung, damit Ihr Team das erforderliche Know-how für eine erfolgreiche Produkteinführung erhält.

Gerne unterstützen wir Sie bei Projekten in einer späteren Entwicklungsphase mit einer Gap-Analyse oder einer vollständigen Konformitätsbewertung gemäß EN 18031-1/EN 18031-2/EN 18031-3, EN 303 645 und IEC 62443-4-2. Dadurch können wir den Sicherheitsstatus Ihrer Produkte erhöhen. Die beiden letztgenannten Normen enthalten Anforderungen, die sich mit den grundlegenden Anforderungen der RED überschneiden und unterstützt Sie entscheidend dabei, die RED-Konformität zu erreichen.

Beratung und Schulungen zu Konformitätsfragen

Workshop zum delegierten Rechtsakt zur RED und der EU-Regulierungslandschaft

In diesem Workshop erhalten Sie einen Überblick über das regulatorische Umfeld der EU im Bereich Cybersicherheit. Sie lernen den delegierten Rechtsakt zur RED für Artikel 3.3 (d), (e) und (f) kennen und erfahren, inwiefern dieser Sicherheit und Datenschutz vernetzter Geräte verbessern soll. Zusätzlich werden die künftigen Auswirkungen der Cyberresilienz-Verordnung erläutert.

Beratungsleistungen

Wir begleiten unsere Kunden mit maßgeschneiderten Schulungen auf jedem Schritt ihres Weges zur RED-Konformität.

- Basis – Level 1: Einstieg

Diese Beratungsleistung ist ideal für Hersteller, die gerade erst in das Thema RED DA einsteigen und Unterstützung bei der Erkennung zentraler Handlungsfelder für die spätere Konformität benötigen.

- Fortgeschritten – Level 2: Entwicklung

Diese Beratungsleistung ist für Unternehmen gedacht, die den Einstieg in die RED DA-Konformität bereits gemeistert haben und Erfahrung mit Zertifizierungen im Bereich Cybersicherheit vorweisen können.

- Experte – Level 3: Überprüfung

Diese Beratungsleistung richtet sich an Hersteller, die sich bereits sicher auf dem Weg zur RED DA-Konformität bewegen und nun eine fachkundige Bewertung ihrer bisherigen Arbeit wünschen.

Dienstleistungen zur Konformitätsbewertung

In bestimmten Fällen müssen Hersteller die Konformität ihrer Produkte von einer Benannten Stelle bewerten lassen. UL Solutions kann die Konformitätsbewertung für die Artikel 3.3 (d), (e) und (f) der RED übernehmen. Dadurch können Hersteller die Konformität bereits vor dem vorgeschriebenen Stichtag am 1. August 2025 bestätigen und so mögliche Engpässe bei Produktprüfungen vermeiden.

Für einen vereinfachten Eintritt in globale Märkte bieten wir Herstellern Bewertungs-, Prüf- und Zertifizierungsdienstleistungen für folgende Bereiche an:

- EN 303 645: Cybersicherheitsanforderungen für IoT-Geräte

- Cyberresilienz-Verordnung (CRV)

- ISA/IEC 62443: Cybersicherheit für industrielle Automatisierungs- und Steuerungssysteme

- Product Security and Telecommunications Infrastructure Act (PSTI-Gesetz)

- US NISTIR 8259A: IoT Device Cybersecurity Capability Core Baseline

- US NISTIR 8425: Profile of the IoT Core Baseline for Consumer IoT Products

- California Internet of Things Security Act SB 327

- Singapore Cybersecurity Labeling Program (CLS)

- UL Verified IoT Device Security Rating (MCV 1376)

- ISO 27001: Informationssicherheit, Cybersicherheit und Datenschutz – Informationssicherheitsmanagementsysteme

- FIPS 140-3

- Common Criteria for Information Technology Security Evaluation (CC)

Zusammenfassung der RED-Konformität im Bereich Cybersicherheit

Mit der Funkanlagenrichtlinie (RED) 2014/53/EU werden zentrale Cybersicherheitsanforderungen für internetfähige Geräte sowie für Geräte, die sensible persönliche Daten verarbeiten, eingeführt. Um diese Anforderungen zu erfüllen, stehen Ihnen geeignete Lösungen und technische Spezifikationen zur Verfügung. Hersteller müssen die entsprechenden Vorschriften bis zum 1. August 2025 erfüllen. UL Solutions unterstützt Sie mit Beratungsleistungen, Gap-Analysen und Konformitätsbewertungen bei der RED-Konformität. Unsere Expertise deckt alle Entwicklungsphasen ab: von der frühen Integration von Security-by-Design bis zur abschließenden Konformitätsbewertung. Die neuen Vorschriften sind äußerst komplex und die Frist für deren Umsetzung rückt immer näher – ergreifen Sie jetzt die Initiative und ziehen Sie UL Solutions als erfahrenen Partner zu Rate. Wir begleiten Sie mit unserer Expertise auf dem Weg zur RED-Konformität und stellen sicher, dass Ihre Produkte die erforderlichen Cybersicherheitsstandards für den EU-Markt erfüllen.

Cybersecurity Requirements in the Radio Equipment Directive

Radio Equipment Directive Cybersecurity FAQ

Kontaktieren Sie unser Vertriebsteam

Vielen Dank für Ihr Interesse an unseren Produkten und Dienstleistungen. Wir würden gerne ein paar Informationen einholen, damit wir Sie mit der zuständigen Person in Kontakt bringen können.

Verwandte Themen

Das könnte Sie auch interessieren

- UL Verified IoT Device Security Rating

- IoT Device Security

- EMV-Prüfung und -Zertifizierung von Funkgeräten

- Lösungen für Wireless Testing & Zertifizierung von Funkgeräten

- Specific Absorption Rate (SAR) Testing

- Radio Testing and Certification for Wireless Products

- ISO/IEC 27001 – Empowering Information Security